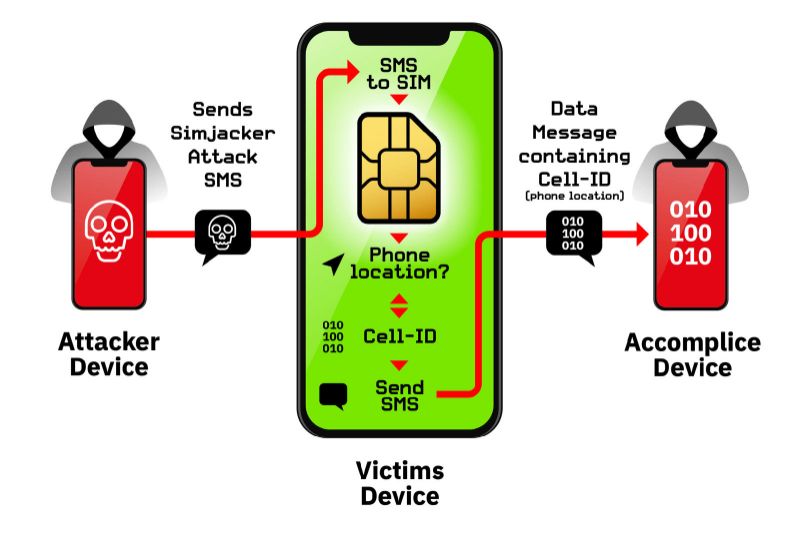

大部分已知的手機漏洞都是在軟體系統裡,但 AdaptiveMobile Security 的研究員卻發現了一個存在於 SIM 卡的漏洞,並認為已經被監控公司用來追蹤人們所在位置至少兩年。這被名為 Simjacker 的漏洞是利用了舊式 S@T 技術的特性,只要向目標人物的電話號碼發出包括 S@T 指令的 SMS,接收的手機就會以 SMS 回傳位置資訊、IMEI。

S@T 是藏在 SIM 卡工具箱裡,原本是用於播放音樂、啟動網頁等一般功能,能針對 iPhone、部分品牌的 Android 手機和帶 SIM 卡的聯網裝置進行攻擊,所以無關手機系統的問題,同時觸發後也不留痕跡。

AdaptiveMobile Security 在報告中指出,這漏洞已經在超過 30 個地區出現,主要是在中東、北非、亞洲和東歐,而且被應用了最少 2 年。監控者據指會長期追蹤被害人的位置,每天都會「檢查」數次。被監控的對象逾萬人,其中更有 250 名更是知名人士。AdaptiveMobile Security 指這不是大型監控項目,但卻不清楚是否用於追蹤罪犯、間諜和政治用途,只知道這漏洞是由「具豐富經驗」的人在使用。

理論上這漏洞可以由電訊商堵塞,因為駭客發送的是特定代碼,應該可以精準查找出來。然而這卻又會引起隱私問題,而且也因為影響地區廣泛,難以跨地區共同實行。甚至 AdaptiveMobile Security 是確信這些監控行動是由政府支持,所以要完全堵塞漏洞就變得難上加難。 |

|